Обзор стандартов O’z DSt 2814:2014, O’z DSt 2815:2014, O’z DSt 2816:2014, O’z DSt 2817:2014

Специалисты IT-TEAM-SERVICE подготовили обзор государственных стандартов O’z DSt 2814:2014, O’z DSt 2815:2014, O’z DSt 2816:2014, O’z DSt 2817:2014 по классификации от несанкционированного доступа, требованиям к межсетевым экранам, контроля недокументированных возможностей и уровней защищенности средств вычислительной техники.

O’z DSt 2814:2014 «Информационная технология, Автоматизированные системы, Классификация по уровню защищенности от несанкционированного доступа к информации»

O’z DSt 2814:2014 «Информационная технология, Автоматизированные системы, Классификация по уровню защищенности от несанкционированного доступа к информации»

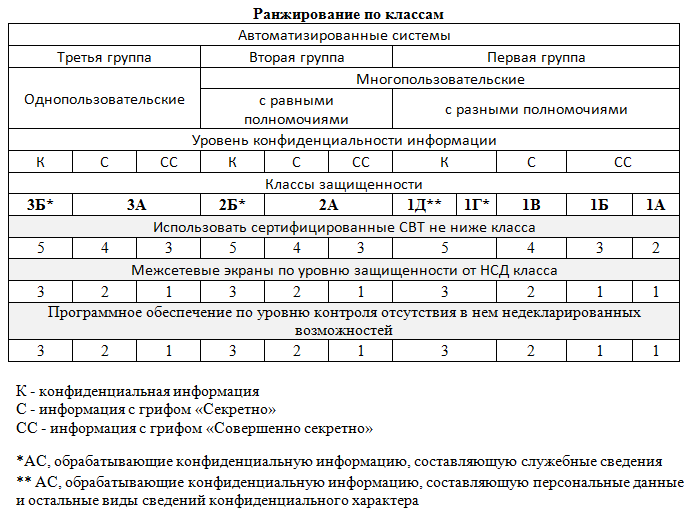

Этот стандарт устанавливает классификацию автоматизированных систем, подлежащих защите от несанкционированного доступа к информации, и требования по защите информации в автоматизированных системах различных классов.

«4.6 Выбор класса АС производится заказчиком и разработчиком с привлечением специалистов по защите информации.

...

4.9 Третья группа - изолированные однопользовательские системы с полным доступом.

Вторая группа - многопользовательские системы с равными правами к информации разного уровня конфиденциальности.

Первая группа - многопользовательские системы с разделением прав доступа к информации разного уровня конфиденциальности.

...

14.2 При обработке или хранении в АС информации, не отнесенной к государственным секретам, в рамках СЗИ НСД организациям и предприятиям с различной формой собственностью, а также частным лицам рекомендуются меры общего характера.

14.3 При разработке АС, предназначенной для обработки или хранения информации, отнесенной к государственным секретам и конфиденциальной информации, необходимо учитывая требования O‘z DSt 2815, O‘z DSt 2816 и O‘z DSt 2817 определить классы защищенности АС.»

В зависимости от присвоенного класса определяются и требования по защите от НСД - схема 2.

O’z DSt 2815:2014 «Информационная технология. Межсетевые экраны. Классификация по уровню защищенности от несанкционированного доступа к информации»

O’z DSt 2815:2014 «Информационная технология. Межсетевые экраны. Классификация по уровню защищенности от несанкционированного доступа к информации»

Стандарт устанавливает классификацию межсетевых экранов (МСЭ, файрволов, брандмауэров) по уровню защищенности от несанкционированного доступа к информации в соответствии с показателями защищенности.

Стандарт предназначен для применения заказчиками и разработчиками межсетевых экранов, сетей распределенных автоматизированных систем при формулировании требований по защите от несанкционированного доступа к информации.

Самый низкий класс защищенности - третий, применяемый для обеспечения безопасного взаимодействия АС, обрабатывающей конфиденциальную информацию, с внешней средой, второй - для обеспечения безопасного взаимодействия АС, обрабатывающей информацию с грифом «секретно», самый высокий - первый, применяемый для безопасного взаимодействия АС, с грифом «совершенно секретно».

O’z DSt 2816:2014 «Информационная технология. Классификация программного обеспечения средств защиты информации по уровню контроля отсутствия недекларированных возможностей.»

Стандарт устанавливает классификацию программного обеспечения (как отечественного, так и импортного производства) средств защиты информации, предназначенного для защиты информации ограниченного доступа, в том числе и встроенных в общесистемное и прикладное ПО, по уровню контроля отсутствия в нем недекларированных возможностей.

Стандарт предназначен для специалистов испытательных лабораторий, заказчиков, разработчиков программного обеспечения средств защиты информации при его контроле в части отсутствия недекларированных возможностей.

Самый высокий уровень контроля - первый, определяется для ПО,используемого при защите информации с грифом «Совершенно секретно» (СС) и выше.

Второй уровень контроля достаточен для ПО, используемого при защите информации с грифом «Секретно» (C).

Самый низкий уровень контроля - третий, достаточен для ПО, используемого при защите конфиденциальной информации.

В зависимости от присвоенного класса определяются и уровени контроля отсутствия НДВ - схема 4.

O’z DSt 2817:2014 «Информационная технология. Средства вычислительной техники. Классификация по уровню защищенности от несанкционированного доступа к информации»

O’z DSt 2817:2014 «Информационная технология. Средства вычислительной техники. Классификация по уровню защищенности от несанкционированного доступа к информации»

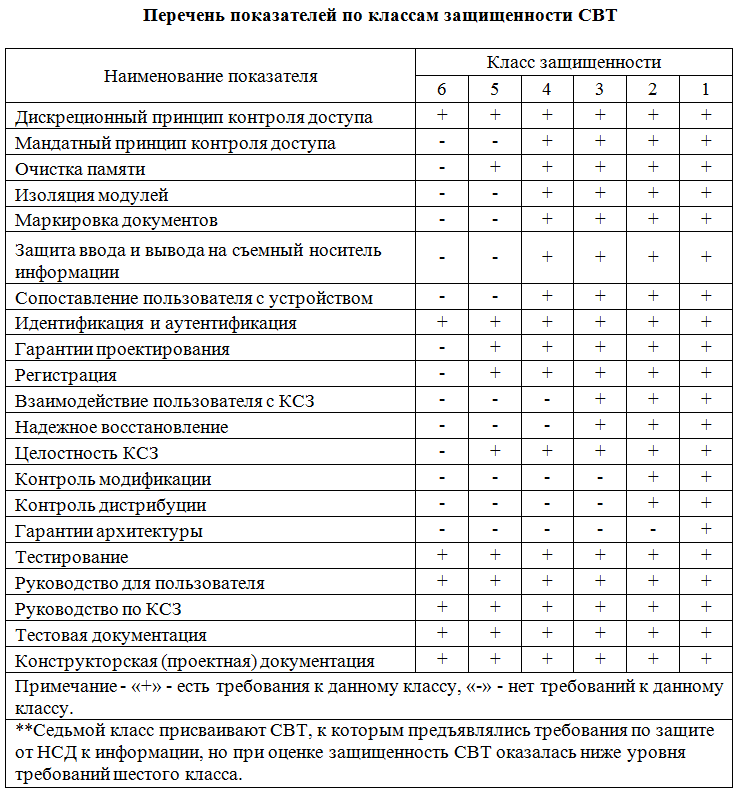

Стандарт устанавливает классификацию средств вычислительной техники по уровню защищенности от несанкционированного доступа к информации в соответствии с показателями защищенности.

Показатели защищенности средств вычислительной техники применяются к общесистемным программным средствам и операционным системам (с учетом архитектуры ЭВМ).

СВТ по уровню защищенности от НСД к информации подразделяются на семь классов.

Самый низкий класс - седьмой, самый высокий - первый.

Седьмой класс присваивают СВТ, к которым предъявлялись требования по защите от НСД к информации, но при оценке защищенность СВТ оказалась ниже уровня требований шестого класса

Тексты стандартов на сайте Агентства «УЗСТАНДАРТ»

Мы готовы проконсультировать Вам по вопросам стандартизации в области информационной безопасности, провести экспертизу уровня информационной безопасности, разработать нормативные документы.

22-23 сентября 2017 года сотрудник ITTS принял участие в

22-23 сентября 2017 года сотрудник ITTS принял участие в  Сотрудник ITTS принимает участие в работе

Сотрудник ITTS принимает участие в работе

Если необходимость соблюдения норм пожарной безопасности или мытье рук перед едой для всех очевидна, то с вопросами личной информационной безопасности всё обстоит не так хорошо. Приведенный перечень мер далеко не исчерпывающий, но даже соблюдение этих простых правил уже позволит избежать массы проблем при использовании информационных технологий. Составитель - начальник отдела ИБ IT-TEAM SERVICE Узбекистан Антон Ракитский.

Если необходимость соблюдения норм пожарной безопасности или мытье рук перед едой для всех очевидна, то с вопросами личной информационной безопасности всё обстоит не так хорошо. Приведенный перечень мер далеко не исчерпывающий, но даже соблюдение этих простых правил уже позволит избежать массы проблем при использовании информационных технологий. Составитель - начальник отдела ИБ IT-TEAM SERVICE Узбекистан Антон Ракитский. 2. Основной телефонный аппарат может в любой момент выйти из строя - упасть с высоты, в воду, перегреться, выйти из строя при перепрошивке. Поэтому удобным будет завести резервный телефонный аппарат, один на семью вполне достаточно. Это может быть совсем простая древняя «трубка». Так вы останетесь на связи пока будете решать проблему с основным аппаратом. По этой же причине удобно иметь и запасную SIM-карту, ведь основной аппарат может быть полностью утрачен - украден/потерян. Поэтому пока вы доберетесь до офиса оператора связи для восстановления основной SIM-карты вы будете на связи, хоть и по другому номеру - всё лучше, чем ничего. Но помнить, что при нулевом балансе и долгой неактивности оператор отключит резервный номер, расторгнув контракт.

2. Основной телефонный аппарат может в любой момент выйти из строя - упасть с высоты, в воду, перегреться, выйти из строя при перепрошивке. Поэтому удобным будет завести резервный телефонный аппарат, один на семью вполне достаточно. Это может быть совсем простая древняя «трубка». Так вы останетесь на связи пока будете решать проблему с основным аппаратом. По этой же причине удобно иметь и запасную SIM-карту, ведь основной аппарат может быть полностью утрачен - украден/потерян. Поэтому пока вы доберетесь до офиса оператора связи для восстановления основной SIM-карты вы будете на связи, хоть и по другому номеру - всё лучше, чем ничего. Но помнить, что при нулевом балансе и долгой неактивности оператор отключит резервный номер, расторгнув контракт. Symantec ISTR это периодически публикуемый отчет с обширной статистикой и аналитикой в области информационной безопасности (ИБ). Для сбора данных используется разветвленная сеть датчиков, ловушек, систем сбора статистики, в том числе и встроенная в программное обеспечение (ПО), выпускаемое компанией Symantec.

Symantec ISTR это периодически публикуемый отчет с обширной статистикой и аналитикой в области информационной безопасности (ИБ). Для сбора данных используется разветвленная сеть датчиков, ловушек, систем сбора статистики, в том числе и встроенная в программное обеспечение (ПО), выпускаемое компанией Symantec.