Статья Кристины Осенковой, психолога-практика из России и начальника отдела ИБ ООО "IT-TEAM SERVICE" Антона Ракитского вышла в журнале «Управление предприятием» №6 за июнь 2021 г. под названием «Пять не технических методов, чтобы защитить коммерческую информацию»

Статья Кристины Осенковой, психолога-практика из России и начальника отдела ИБ ООО "IT-TEAM SERVICE" Антона Ракитского вышла в журнале «Управление предприятием» №6 за июнь 2021 г. под названием «Пять не технических методов, чтобы защитить коммерческую информацию»

Полную версию статьи можно прочитать на сайте издания, в электронной версии журнала. Она доступна на русском и узбекском языках. Ниже приводится авторская редакция статьи.

Требования к здоровому микроклимату в коллективе уже давно не просто абстрактное пожелание сотрудников. А требование самого популярного и известного в мире стандарта по управлению качеством ISO 9001:2015. Сертификацию по этому стандарту прошли в Узбекистане более 400 предприятий. В основном это крупные предприятия, особенно работающие на экспорт. Вот фрагмент конкретного требования стандарта в пункте 7.1.4:

Организация должна определить, обеспечить и поддерживать в рабочем состоянии среду, необходимую для функционирования ее процессов для достижения соответствия продукции и услуг.

Примечание. Пригодная среда может быть комбинацией человеческих и физических факторов, таких, как:

a) социальные (например, отсутствие дискриминации, спокойная атмосфера, бесконфликтность);

b) психологические (например, снижение стрессовых ситуаций, предотвращение морального истощения, защита от проявления эмоций);

...

Выполнение этого пункта стандарта при сертификационном аудите обязательно проверяется. Особые рекомендации по такой чувствительной материи как настроение и мотивация сотрудников есть и в профильном стандарте по информационной безопасности ISO/IEC 27002:2013 в пункте 7.2.1:

...Мотивированный персонал, вероятно, будет более надежен, в результате чего количество инцидентов информационной безопасности, происходящих по вине персонала, значительно снижается. Нетребовательность руководства может вызвать у персонала чувство недооцененности, отрицательно влияющее на информационную безопасность организации.

...

Часто проблемные ситуации развиваются постепенно и действительно большой аварии можно избежать если рядовые сотрудники проявят инициативу, обратят внимание на подозрительную ситуацию, даже если это не входит напрямую в их должностные обязанности Так как для обеспечения рабочей деятельности коллектив должен быть сплочен не только рабочими обязанностями, но и общими ценностями и целями. Это можно обеспечить, если привить сотрудникам чувство ответственности и важности в коллективе при вступлении в должность. Пожар значительно проще потушить если своевременно обнаружить и локализовать очаг возгорания. Рассмотрим реальный пример. Сотрудник предприятия получил по электронной почте подозрительное письмо и перешёл по ссылке из него. Там ему предложили установить на свой компьютер какое-то программное обеспечение, назначение которого он не понял. Или предложили ввести логин и пароль к своей электронной почте. Или ввести данные пластиковой карты. Эта тактика, называемая фишинг или кликджекинг - распространённый сценарий проникновения злоумышленников в сеть предприятия, кражи данных. Многие пользователи уже знают о такой угрозе, но часто понимают, что стали жертвой киберпреступников только пост-фактум, спустя какое-то время. Вот тут и проявляется то самое доверительное отношение в коллективе, о котором говорят стандарты. Доверительное отношение не сформируется, если сотрудник чувствует себя постоянно лишним или малозначимым, а этому способствуют: критика, давление, отсутствие поощрения или похвалы со стороны руководителя или коллег. Если пользователь, опасаясь наказания от службы безопасности за свои ошибочные действия, утаит произошедший факт, то почти наверняка злоумышленники «закрепятся» в сети предприятия и нанесут значительно больший ущерб, чем если бы пользователь сразу просигнализировал своей службе безопасности. Как, с одной стороны требовать от пользователя исполнения правил, инструкций, политики информационной безопасности, а с другой стороны не допустить описанного выше сценария? Что заставит пользователя всё-таки сообщить о своих подозрениях? В первую очередь нужно помнить, что сотрудник не должен чувствовать, что за его ошибочные действия к нему применят строгое наказание в виде штрафных санкций или увольнения. Ведь уровень тревоги в этом случае возрастёт, и сотрудник может бездействовать или совершить ещё больше ошибок. Здесь важно учитывать человеческий фактор, чтоб принять сбалансированное решение. Например, если пользователь сам и сразу (а не после того как это обнаружит службу безопасности) сообщает о своих ошибочных действиях, то не применять к нему штрафных санкций.

К сожалению, люди несовершенны, нельзя исключать безответственность, а то и злой умысел. Поэтому сотрудник должен быть заранее проинформирован о том, какую ответственность он понесёт за нарушение различных правил информационной безопасности. Т.е. сотрудники должны понимать, что основная цель всех служб безопасности (и информационной, и пожарной, и экономической) это профилактика и предупреждение нарушений. А наказание нарушителей - вынужденная мера.

Все описанные меры можно кратко описать так - нужно сформировать доверительные отношения сотрудников со службой безопасности и повысить прозрачность деятельности таких служб. К сожалению, почти всегда, подобным службам свойственно создавать вокруг своей работы ореол таинственности, загадочности, подчёркивать свои практически неограниченные возможности. Т.е. задача состоит в том, чтобы сконвертировать страх в уважение.

Как это сделать? Например, часть внутренних тренингов могут проводить штатные сотрудники служб безопасности, рассказывать о своей работе, о том, с какими вызовами сталкивается предприятие в киберпространстве. Задача обеспечения безопасности общая для всех, и добиться результата можно только если все-все станут соратниками в этом деле.

Обычно, всеми взаимоотношениями с сотрудниками занимается кадровая служба. Сейчас на неё возложено ведение учёта, формирование кадрового резерва. Для качественной работы HR нужен диалог с сотрудниками, так как обратная связь помогает разобраться в проблемах, препятствующих выполнению должностных обязанностей, а так же в том, что нарушает эмоциональный комфорт сотрудников. Если сотрудник не обладает способностью работать в команде и не стремится достичь поставленных целей (такие люди, как правило, пессимистично настроены), то лучше как можно раньше подобрать ему замену, и чтоб не совершить прежних ошибок в подборе персонала, проверять не только профессиональные способности нового сотрудника, но и психологические особенности.

Если не удаётся удержать сотрудника, то желательно как можно раньше узнать о его планах покинуть коллектив, подобрать замену и изо всех сил постараться сохранить с ним хорошие отношения. Ведь ушедший специалист во многом уже не связан обязательствами (за исключением временных ограничений по неразглашению), но формирует мнение о предприятии. В нынешнее время социальных сетей и мгновенного распространения информации даже один негативный отзыв сотрудника который «плохо ушел» может сильно подорвать репутацию предприятия.

Очень полезным будет создать канал обратной связи с сотрудниками и поощрять его использование. Это могут быть даже анонимные обращения, многим так проще решиться сообщить о том, что их беспокоит или то, что можно было бы улучшить. Да, доверия к безымянным обращениям значительно меньше, но если мнения о проблемах не собирать, она от этого не исчезнет. Наоборот - «рванёт» в самый неожиданный момент. Упомянутый выше стандарт по информационной безопасности ISO/IEC 27002:2013 рекомендует чтобы сотрудники «имели возможность по анонимному телефону доверия сообщать о нарушениях политик или процедур информационной безопасности». Сейчас это может быть не только телефон, но и специальный ящик электронной почты или бот в телеграме. Нужно критически и скептически относится ко всем сообщениям, которые поступают по этому каналу связи, так как он может быть использован для попыток дезинформации, сведения счётов внутри коллектива, навета, поклёпа и клеветы. Но лучше иметь такой несовершенный инструмент измерения «температуры в коллективе», чем не иметь никакого. Этот принцип хорошо известен в семейных отношениях - стараться сразу, что называется, проговаривать все неприятные моменты, говорить о своих пожеланиях в конструктивной форме для предотвращения нежелательных последствий. Молчание и недосказанность не улучшают положение и уровень напряжения между людьми растет. Просто в условиях иерархического коллектива такую постоянную обратную связь реализовать сложнее.

В вопросе формирования доверия часто определяющей является роль конкретной личности, которую уважают, к которой прислушиваются. Поэтому в службе безопасности (в HR и других отделах) можно выявить сотрудника, который будет её олицетворением, «говорящей головой», фронт-меном, пресс-секратарём отдела. Совсем необязательно это должен быть именно руководитель, но фигура должна быть авторитетом и в профессиональном сообществе и для остальных сотрудников предприятия. Эту роль также можно сравнить с «добрым полицейским», с которым люди охотнее идут на контакт. Для этой роли может подойти и специально обученный человек, который будет разбираться в причинах конфликтах, недопонимании, возникновении тревоги и страхов.

Значительно проще будет поделиться своими сомнениями и тревогами с человеком, которому знаешь, чем с незнакомцем, от которого не знаешь чего ожидать. Таким образом, создаётся ещё один канал обратной связи с коллективом. Для многих именно наличие лично знакомого лица в службе безопасности является дополнительным плюсом, раз в этой службе работает надёжный человек, значит можно доверять и всей службе. И наоборот - уход такого уважаемого человека с работы будет означать какие-то серьезные подвижки. Этот эффект ещё называется «эффектом канарейки». Раньше шахтёры брали с собой в шахту клетку с канарейкой. В случае если начинались выбросы опасных газов, канарейка первая их чувствовала и переставала петь, это было грозным сигналом об опасности для шахтёров. Стоит учитывать, что руководитель должен избегать напрямую заниматься психологическими проблемами внутри коллектива и разрешать противоречия, так как причины возникновения проблемы не всегда касаются рабочих процессов, и порой это связано с личной неприязнью и личностными особенностями сотрудника, в том числе это может быть и неприязнь к самому начальнику. Т.е. руководитель не должен быть одновременно и стороной конфликта и третейским судьей.

Какие существуют тревожные звонки для руководителя?

1. Существуют длительная открытая конфронтация между подразделениями. Очень часто это случается между отделами информационных технологий и информационной безопасности. Первые считают себя инновационным передовым отделом, а службу безопасности воспринимают как тормоз любого развития, как ретроградов и реакционеров. Часто ИТ и ИБ объединяются вместе простив финансовой службы, которая «зажимает» средства на развитие и модернизацию.

2. Постоянная текучка на некоторых ключевых должностях. Например, сотрудники меняются чаще раза в год. Если размер заработной платы по этой позиции вполне достойный, значит это вдвойне тревожный сигнал, раз даже адекватная зарплата не является компенсацией затрат. Очевидно, существует какие-то более веские причины ухода специалиста. Например, они опасаются, что их сделают крайними в случае серьезной аварии.

3. Долгое наличие незаполненной вакансии. Очевидных причины две. Первая - невыгодные условия труда. По некоторым специальностям действительно трудно найти готового специалиста. Но в там случае нужно рассматривать вариант с его дообучением за счёт предприятия. Вторая вакантное место придерживается для «своего» человек или оправдания низких показателей работы подразделения.

4. Руководство не встречается с сотрудниками. Круг общения ограничен только ближайшими подчинёнными или прямым начальником. Эта проблема чаще бывает на крупных предприятиях. Если так происходит, то вокруг руководителя формируется «информационный пузырь» и он знает только то, что ему сообщают прямые подчинённые. Отсутствует возможность выслушать альтернативное мнение, а подчинённые со временем перестают сообщать плохие новости.

Попытаться улучшить микроклимат в коллективе можно относительно несложными и недорогими мерами. Например, созданием на кухне постоянно пополняемого запаса чая, кофе, печенья. Очень благотворным может быть оборудование некоторого пространства, куда сотрудник может выйти чтобы отвлечься ненадолго от работы. Можно установить там турник, шведскую стенку, разместить аквариум, клетку с птичками. Это не дорого, но создают ту самую желаемую «человеческую атмосферу». Так же не стоит забывать про оборудование рабочего места, сотруднику должно быть достаточно света и пространства.

Другая хорошая практика ‑ доступность высшего руководства. В некоторых небольших коллективах, например, дверь в кабинет начальства не закрывается. В случае больших предприятий руководители могут периодически проходить по отделам, общаться. Важно, чтобы это не превратилось в показуху или инспекционный обход со свитой. Сама теоретическая возможность в случае необходимости попасть напрямую к высшему руководству ценна для многих сотрудников. Но стоит помнить и о личных границах, руководитель не имеет права повышать голос, оскорблять, унижать сотрудника, и сотрудник в свою очередь не имеет права переходить черту и допускать бестактность и вседозволенность из за хорошего к нему отношения.

Тим-билдинги уже давно известный приём, но важно не забывать, что далеко не всем интересны, например, игры в футбол, теннис. Нужно разнообразить виды досуга коллектива включив в них проведение мастер-классов сторонних специалистов, интеллектуальные игры. Чтобы в неформальное общение были вовлечены по возможности все сотрудники.

Стоит учесть, что если сотрудники не обладают совместимостью, то их неформальное общение не приведет к сплочённости, а наоборот усилит неприязнь друг другу, что ещё больше затруднит рабочие процессы. Но такая форма общения помогает выявить в естественных условиях какие сотрудники ладят между собой лучше всего, и кто держится на расстоянии от коллектива С таким сотрудником стоит провести индивидуальную беседу для выявления причин такого поведения.

На крупных предприятиях всем этим часто занимается профсоюз, но он во многом стеснён бюрократией и отчётностью по затратам. А на небольших предприятиях профсоюза может и не быть. Поэтому в любом случае такие вопросы должны иметь своего «хозяина».

Руководство должно демонстрировать приверженность миссии предприятия, вовлечённость в дела, поддерживать административно и финансово улучшения. И это опять-таки требование стандарта ISO 9001:2015, в котором целый раздел 5.1 называется «Лидерство и приверженность». Сможет ли отдельно взятый специалист объяснить свою роль в создаваемой продукции или услуги? Обратите внимание - все известные компании имеют явно заявляемую миссию или видение. Например, миссия Coca-cola это «создавать напитки и менять мир к лучшему» , видение Samsung - «Вдохновляй мир, твори будущее» . Так и любой сотрудник в идеале должен понимать свой вклад в работу компании. Человек, который ходит на работу не только для зарабатывания денег, но и чувствует свою сопричастность к какому-то значительному, важному и полезному делу работает продуктивнее чем просто отбывающий «от звонка до звонка». Увлечённость и ощущение важности своей роли может быть даже более мотивирующим фактором чем заработная плата. Яркий пример - Википедия, где миллионы людей, высококлассных специалистов работают бесплатно, тратят на это многие часы своего времени, не получая взамен ничего кроме удовлетворения от исполнения важной миссии - создания и улучшения энциклопедических статей.

Именно непонимание своей роли в работе компании, отсутствие мотивации развиваться, ощущение ненужности и является первопричинами такого распространённого явления как профессиональное выгорание. И ему в первую очередь подвержены специалисты, занимающиеся сложным интеллектуальным трудом. Интеллектуальный труд требует большей эмоциональной включенности от человека, поэтому наличие напряжения или ощущение постоянного дискомфорта от ощущения незначимости приведет к равнодушию не только к работе, но и к людям в целом. Что нарушит и атмосферу в команде, а это отразится и на выполнении рабочих задач.

Если ребёнок получил хорошую оценку в школе или убрал игрушки, то похвала от родителей вполне уместна. А сотрудник, хорошо выполняющий свою работу, очень редко слышит благодарность за свои усилия. Считается, что он за это получает зарплату. Но зарплата является не единственным источником поощрения сотрудника, чем больше понимания и поддержки он получает от коллектива и руководителя, тем больше он держится за свое «рабочее место». Найти место с достойной оплатой возможно, а чтобы сотруника там ещё ценили в уважали - сложнее.

Важность в получении высокой оценки труда, признании заслуг, взрослому человеку важны не меньше чем ребёнку. Очень показательный пример это актёры в театре. Известно, что очень сложно играть перед пустым или незаинтересованным залом. И наоборот, тёплый приём и овации крайне важны даже опытному артисту. Такого же признания заслуживают и сотрудники на предприятии. Это может быть и обращение руководителя предприятия на корпоративе, и небольшое письмо (телеграмма) в адрес какого-то отдела или конкретного специалиста. Такие знаки внимания очень ценятся коллективом. Главное, чтобы такое обращение было действительно искренним.

Возвращаясь к формированию производственной культуры, вопросам безопасности и дисциплины нужно отметить, что и тут принцип прост. Как говорится: «Обо всём нужно договариваться на берегу». И нет универсального подхода ко всем сферам производства. Понятно, что для бортпроводника пунктуальность и своевременность прихода на работу критически важна. Вряд ли самолёт будет ждать одного опоздавшего. А вот для программиста могут быть вполне простительны опоздания при выходе на работу. Для труда таких специалистов применяется другие методы - дедлайны (крайний срок сдачи работ) и качество продукта, наличие в нём ошибок. Но это должно быть предварительно обсуждено и, ещё лучше, закреплено письменно на уровне договора или иного документа.

Применительно к информационной безопасности сотрудника нужно проинструктировать какое поведение является допустимым, а что будет однозначным нарушением и каковы его последствия. Уже неоднократно отмечалось, что самая распространённая причина утечек конфиденциальных данных это неумышленные ошибки персонала. Для контроля действий сотрудников могут применяться средства перехвата передаваемой информации (перлюстрация) и фиксация пользовательской активности. Делать это гласно или тайно для сотрудников - большая психологическая дилемма для службы информационной безопасности. Но часто сотрудники всё равно догадываются или подозревают о том что их контролируют. Поэтому может быть проще проинформировать сотрудников о том, что их активность может фиксироваться, но делается это для обнаружения ошибок в работе, а не для сбора компромата (доказательной базы для расследования). По сути это одно и то же, но психологически первое воспринимается проще. Да и в случае, если придётся всё-таки задействовать административную процедуру и применять меры воздействия на нарушителя, сам факт того что пользователь был предупрежден о наблюдении добавит значимости. О том, как правильно юридически оформить контроль за работой сотрудников и не нарушить их права было рассказано в нашей статье «Утечка данных / тайна переписки и переговоров. Как найти баланс».

Разъяснение требований к сотруднику, их логичность, справедливость и последовательность - ключ к успеху. Просто ознакомить сотрудника с требованиями по безопасности и дисциплине недостаточно. Если ребёнку говорить: «мой руки, чисти зубы» - он будет это делать только чтобы его не ругали родители. А если он поймёт истинную пользу этих действий, то будет соблюдать правила гигиены и без контроля взрослых. Так и в коллективе. Сотрудники должны всегда знать, что их самонадеянность или наоборот наличие многочисленных сомнений в доверии приведет к определенным негативным последствиям для фирмы. По этой причине следует проводить тестирование или опрос каждого сотрудника для выявления его скрытых мотивов и желаний.

Пример. Стандарт требует ограничивать возможность самостоятельной установки программ на свой компьютер (A.12.6.2 O‘z DSt ISO/IEC 27001:2016). Пользователь может подумать, что это мера нужна для того чтобы он не отвлекался от основной работы, что ему не доверяют. Более уверенный в своих силах пользователь проигнорирует это требование, т.к. он может сам установить нужную ему программу и она прекрасно работает на его личном домашнем компьютере. Он самовольно устанавливает программу, нарушает правила безопасности, руководствуясь исключительно благими побуждениями. А ведь истинная причина этого требования состоит в том, что именно самовольная установка постороннего ПО на компьютер является очень частой причиной попадания на компьютер вирусов. Или, что ещё хуже, это постороннее ПО может быть использовано злоумышленниками для проникновения в сеть предприятия. Чтобы исключить такие последствия, все устанавливаемые программы должны быть одобрены службой безопасности, пройти проверку на отсутствие комьютерных вирусов и наличия недокументированных возможностей (бэкдоров - лючков, через которые в систему попадает злоумышленник).

Ещё пример. В Узбекистане на многих крупных предприятиях до сих пор есть практика запрета проноса мобильных телефонов на территорию. На проходной устанавливаются ящики, где сотрудник/посетитель оставляет свой телефон в закрывающейся ячейке. Люди настолько привыкли к мобильному телефону, он стал полноценным спутником жизни, что без него чувствуют себя как без рук. Какова цель такого запрета? Считается, что с использованием смартфона можно сфотографировать какие-то важные секретные документы или особенности производственного процесса. Но замотивированный злоумышленник найдёт способ вынести информацию несмотря на запрет. Часто для высшего руководства делают исключение - им проносить смартфоны можно. А ведь именно от руководителей с привилегированным доступом чаще всего и происходят утечки. Со временем это требование начинают обходить и обычные сотрудники ‑ приносят два аппарата, один для вида оставляют в ящике на проходной, а основной смартфон проносят с собой. В итоге получается правило, которое фактически не работает, но всех раздражает. Особенно страдают законопослушные пользователи, которые выполняют все предписания. Это приводит к формированию такого опасного явления как правовой нигилизм ‑ люди перестают верить в необходимость исполнения законов и правил.

Поэтому, если нет уверенности в эффективности мер безопасности и возможности следить за их исполнением, то лучше их не вводить. А если уж ввели, то последовательно требовать исполнения их всеми и объяснять их назначение.

В целом, совет для руководителя при введении любых ограничений и запретов ‑ попробовать поставить себя на место подчиненного и оценить, как бы вы отреагировали на них, какие эмоции они вызовут. Не забывать проводить разъяснительную работу, быть открытыми для запросов «снизу». Сотрудники должны понимать, что именно они ‑ главный и самый ценный актив организации.

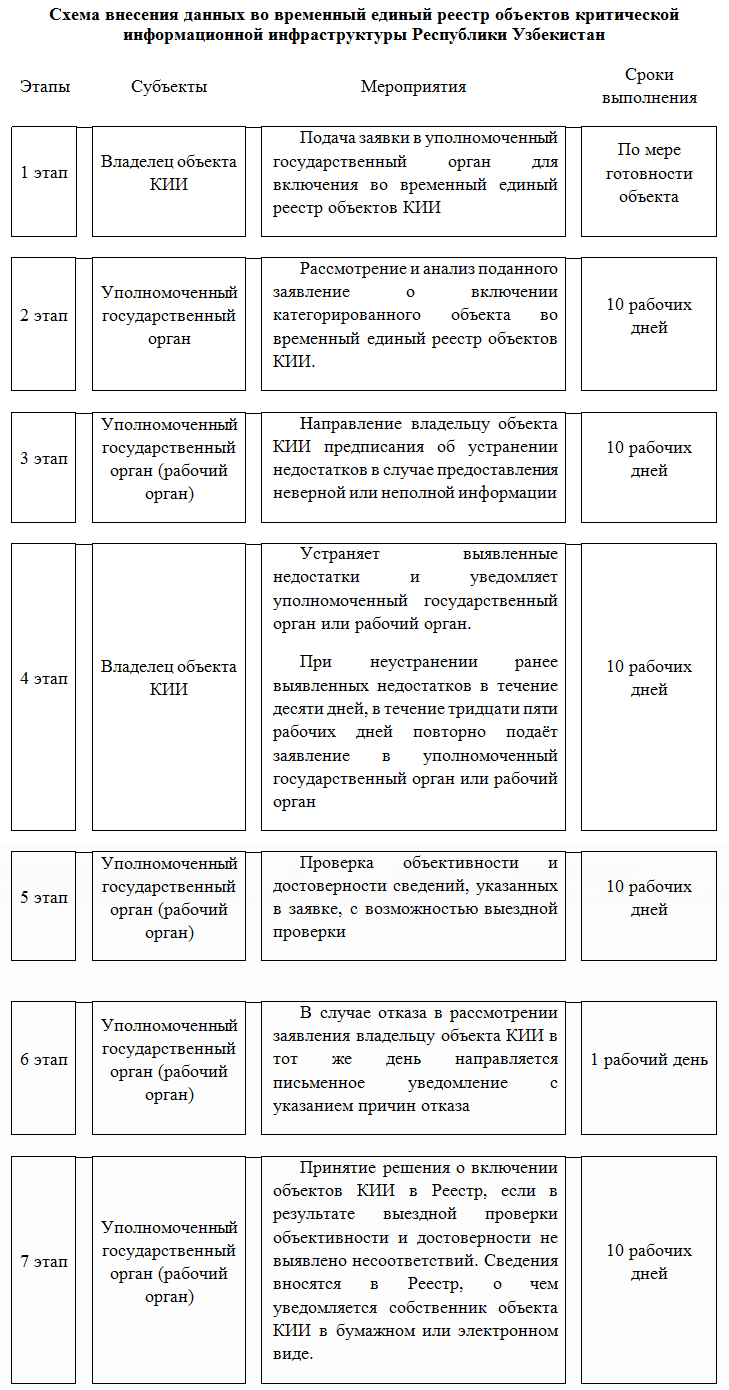

Опубликовано "Временное положение о порядке категорирования объектов критической информационной инфраструктуры и формировании их единого реестра". Оно утверждено приказом Председателя Службы государственной безопасности Республики Узбекистан № 118 от 24 октября 2024 г. и зарегистрировано в министерстве юстиции РУз №3570 от 11 ноября 2024 г.

Опубликовано "Временное положение о порядке категорирования объектов критической информационной инфраструктуры и формировании их единого реестра". Оно утверждено приказом Председателя Службы государственной безопасности Республики Узбекистан № 118 от 24 октября 2024 г. и зарегистрировано в министерстве юстиции РУз №3570 от 11 ноября 2024 г. Статья начальника отдела ИБ ООО "IT-TEAM SERVICE" Антона Ракитского вышла в

Статья начальника отдела ИБ ООО "IT-TEAM SERVICE" Антона Ракитского вышла в  Статья

Статья