Управление ИТ рисками

Антон Ракитский, эксперт по информационной безопасности ООО «IT-TEAM SERVICE»

Антон Ракитский, эксперт по информационной безопасности ООО «IT-TEAM SERVICE»

Айгуль Жуматаева, руководитель подразделения по управлению рисками, АО «Казахстанская фондовая биржа».

Управление ИТ рисками

Статья вышла в журнале «Управление предприятием», издаваемом Международным центром финансово-экономического развития - Узбекистан, в журнале №8 (158) за август 2020 г. Полную версию статьи можно прочитать на сайте издания, в электронной версии журнала. Она доступна на русском и узбекском языках. Ниже приводится авторская редакция статьи.

Анализ и управление рисками - требование множества сертификаций. Но даже для тех, кто не ставит целью сертификацию, методы управления рисками могут быть полезными в ежедневной практике управления предприятием. Именно так ситуацию и описывают многие стандарты - управление рисками это неотъемлемая часть деятельности организации. Даже если вы никогда не задумывались об управлении рисками, то отметите, что какие-то элементы у вас на предприятии уже есть. В статье приводятся упрощённые примеры подходов к управлению информационными рисками.

Пожалуй, основная проблема, мешающая внедрить риск-менеджмент - отсутствие понимания у высшего руководства. Проще всего понять риск как прямые финансовые потери, т.е. измерять риск деньгами. Стоит лишь выразить производственные процессы, риски через деньги, как все понимают, о чём речь. Простейший пример - предприятие решает заняться грузовыми перевозками и берёт к перевозке ценный груз. Что произойдёт, если автомобиль попадёт в тяжелую аварию, пусть даже водитель чудом не пострадает? Нужно будет полностью компенсировать стоимость груза заказчику, полностью утрачен дорогой автомобиль и другие затраты. Реален ли такой риск? Более чем. Разве даже самый опытный водитель может дать гарантию, что довезёт груз в целости и сохранности? Даже в таком относительно простом действии есть тысяча подводных камней. Чтобы не потерять сразу всё, предпринимается множество мер по снижению риска аварии - проводится техосмотр, мед освидетельствование водителя, движение осуществляется по подготовленному маршруту, сам груз, а также автомобиль и здоровье водителя страхуются в страховой компании. Поэтому, даже при самом неблагоприятном развитии событий предприятие не теряет сразу всё, а получает частичное или полное финансовое возмещение.

Управление рисками существует практически в любом бизнесе - производство, услуги, финансы. Далее в примерах используются приёмы управления информационными рисками. Основные термины, используемые в риск-менеджменте:

Риск - влияние неопределённости на цели. Чуть проще - вероятность того, что произойдёт какое-то плохое событие, которое повлияет на цели бизнеса, приведёт к убыткам.

Угрозы - потенциальная причина нежелательного инцидента, при котором возможно причинение ущерба системе или организации. Внешние воздействия, способные привести к выходу из строя систем, утечкам данных, прямым убыткам, штрафам, потере репутации.

Уязвимости - слабости активов, использование которых позволяет реализоваться угрозам.

Первый шаг в управлении рисками - создание перечня информационных активов, включенных в систему. Буквально составляется перечень всех сколько-нибудь важных для предприятия систем и ресурсов:

● система бухгалтерского учёта (1C Бухгалтерия)

● база кадровой службы

● системы управления предприятием (ERP)

● система взаимодействия с клиентами (CRM)

● сервер электронной почты (email)

● web-сайт предприятия

● офисная АТС

● система электронного документооборота (ЭДО)

● сотрудники, работающие удалённо.

Да, ключевыми активами могут быть и сотрудники, ведь для многих предприятий именно они играют ключевую роль - преподаватели, журналисты, консультанты.

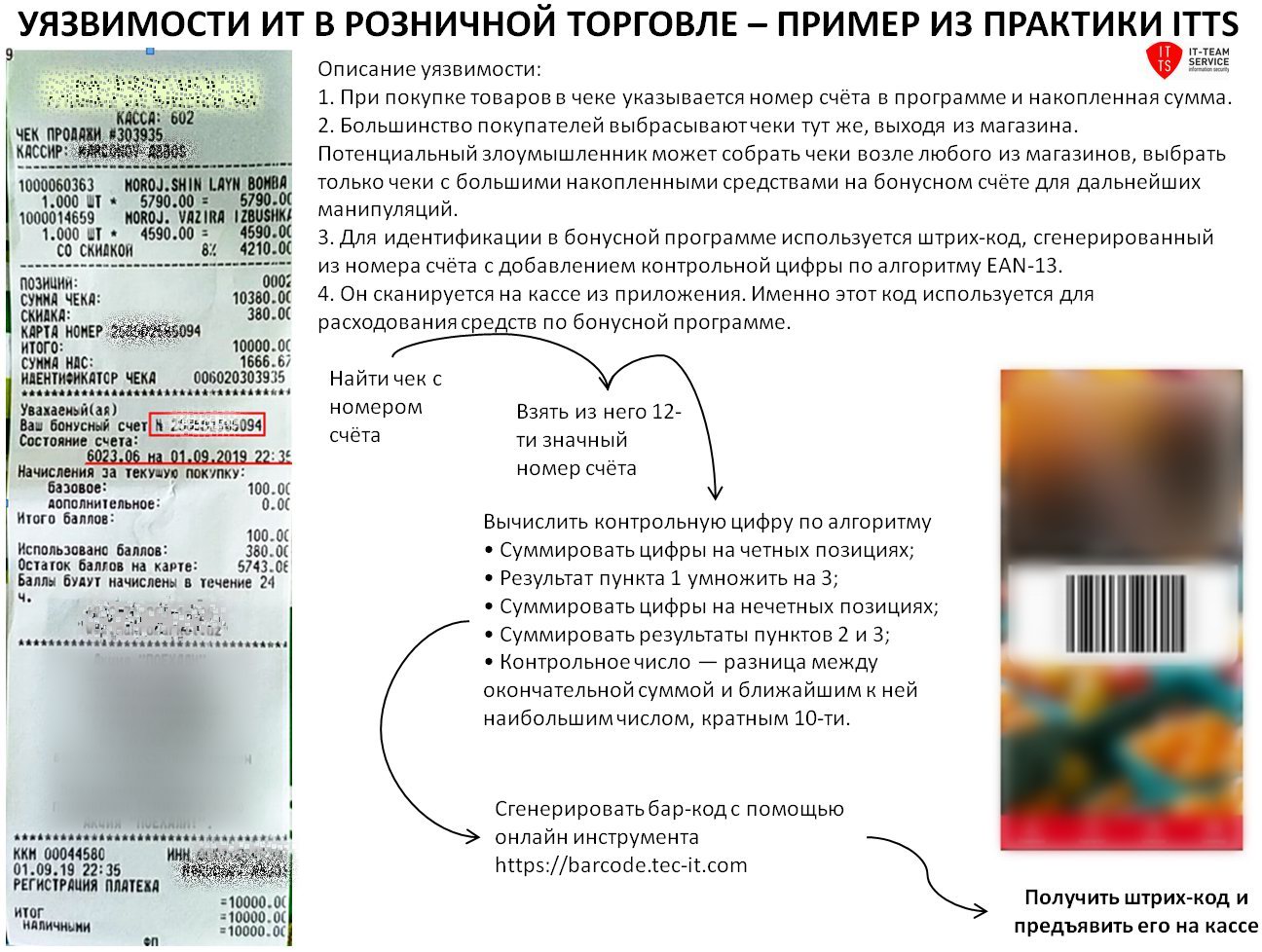

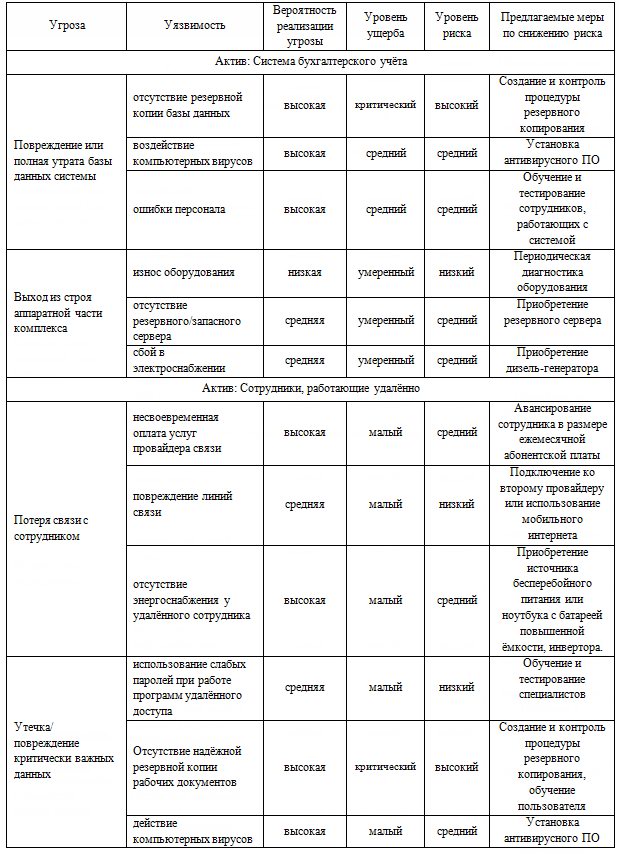

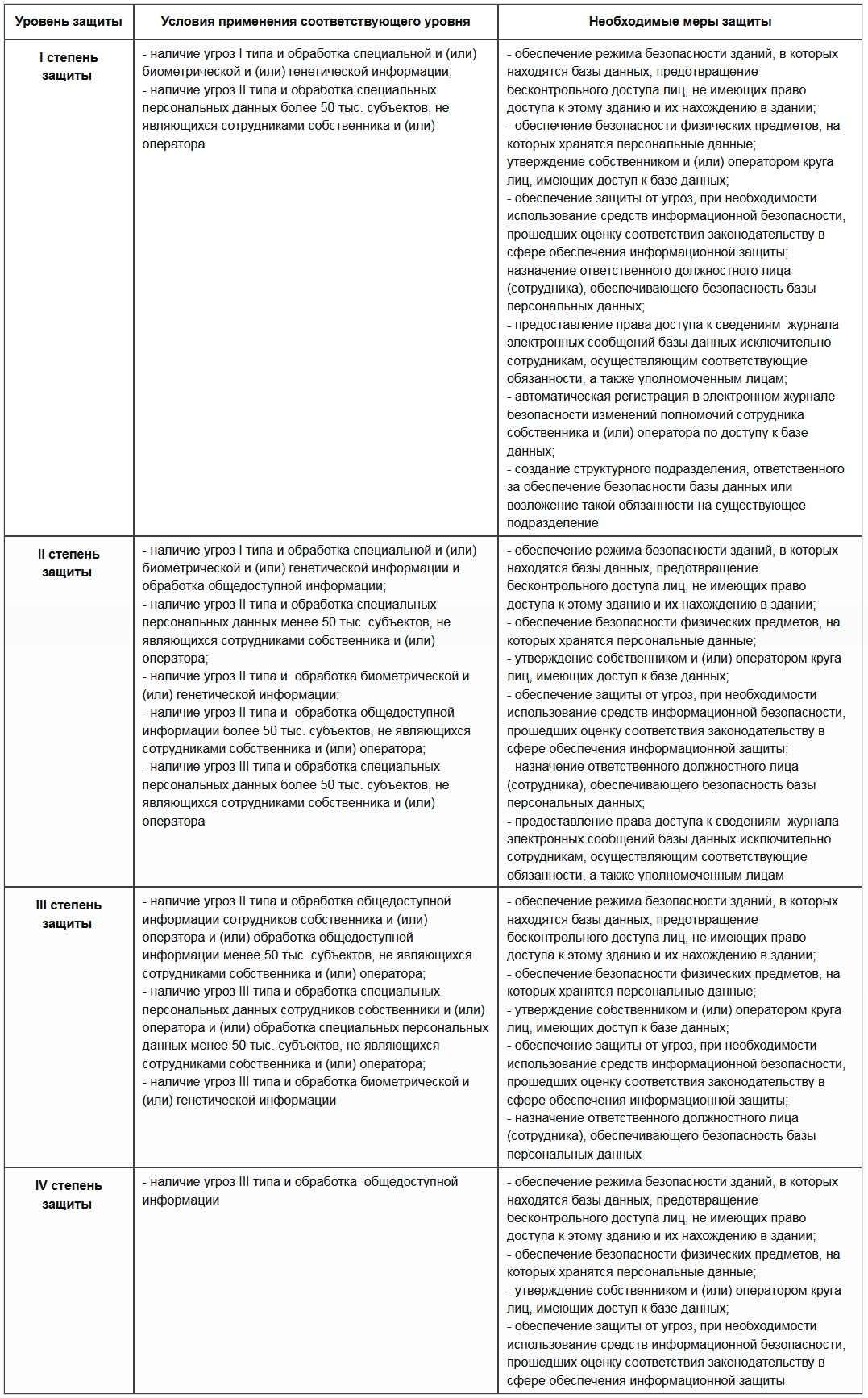

Следующий шаг - для каждого актива определяются наиболее актуальные угрозы и уязвимости активов, через которые эти угрозы могут быть реализованы. Для каждого актива перечень угроз и уязвимостей может быть свой. Рассмотрим выявление угроз и уязвимостей на примере двух активов: Система бухгалтерского учёта и сотрудников, работающих удалённо. Угрозы, которым подвержены активы и их уязвимости для удобства можно свести в таблицу.

На следующих этапах приблизительно подбирается вероятность реализации угрозы и уровень возможного ущерба - такой подход называется «экспертный метод».

На начальном этапе управления рисками уровни ущерба могут быть оценены в виде относительных показателях. В дальнейшем лучше уже перейти к абсолютным значениям убытков. Т.е. перейти от качественных к количественным критериям. Простейшая шкала оценки уровня ущерба может быть такой:

Малый - Незначительные финансовые потери, которые быстро восстанавливаются, или незначительные последствия для репутации предприятия

Умеренный - Заметные финансовые или умеренные последствия для репутации предприятия

Средний - Существенные финансовые потери или значительный урон репутации предприятия

Большой - Большие потери материальных активов и большой урон репутации предприятия

Критический - Критические финансовые потери или полная потеря репутации предприятия на рынке, что делает невозможным ее дальнейшую деятельность.

Подобную же шкалу можно подготовить и для вероятности реализации угрозы. Для ориентира берётся какой-то период времени, например один календарный год, и вероятность приводится для него. Напомним, что вероятность измеряется в долях единицы. 0 - событие исключено, 1 - событие точно произойдёт. Шкалу вероятности реализации угрозы можно представить таким образом:

Очень низкая - угроза практически никогда не будет реализована. Соответствует числовому интервалу вероятности от 0 до 0,25.

Низкая - вероятность реализации угрозы достаточно низкая. Соответствует числовому интервалу вероятности 0,25 до 0,5.

Средняя - вероятность реализации угрозы приблизительно равна 0,5

Высокая - угроза скорее всего будет реализована. Соответствует числовому интервалу вероятности от 0,5 до 0,75.

Очень высокая - угроза почти наверняка будет реализована. Соответствует числовому интервалу вероятности от 0,75 до 1.

В результате комбинации этих показателей получается собственно риск. Как отмечалось выше, в идеале риск выражается в деньгах, конкретной сумме. Но в начале процесса можно попробовать задать условную шкалу - низкий риск, средний, высокий. Ещё лучше, если риски будут измерены непосредственно в деньгах. Проще свести все эти данные в таблицу.

Сразу после выявления угроз и уязвимостей нужно принимать меры по снижению рисков - установку антивирусных программ, приобретение резервного оборудования и т.д. Главное же, что получает руководитель - не только перечень рисков, но и их критичность. Очевидно, что в первую очередь нужно снижать риски, которые угрожают существованию предприятия. Например, для онлайн СМИ неработающий сайт означает полную приостановку деятельности, для службы такси с заказом через интернет такой единой точкой отказа будет сервер обработки заказов. Когда риски ключевых активов снижены до разумных значений (а это тоже определяет руководитель), снова проводится анализ, выявляются новые риски, подбираются компенсирующие меры. Иногда риск не может быть снижен техническими мерами, тогда риск может быть застрахован. В приведённом выше примере это страхование рисков ДТП, также сейчас в Узбекистане обязательно страхование ответственности работодателя. Бывают и случаи, когда на риск невозможно повлиять. Например, деятельность, которой занимается предприятие, подпадает под запрет, или работа в новых условиях фактически невозможна. Примеры - работа казино, кредитных союзов, частных нотариусов (они то запрещались, то разрешались) и т.д. В результате изменения законодательства законные ещё вчера виды деятельности становятся невозможными сегодня. Но и тут есть практика риск-менеджмента - избежание риска, т.е. не заниматься тем видом деятельности, который имеет высокие регуляторные риски.

Конечной целью управления рисков (а это, как мы помним, в идеале реальные цифры потерь в денежном эквиваленте) - снижение их до приемлемого уровня. Когда даже реализация такого риска не нанесёт серьезного ущерба предприятию, такой остаточный риск принимается, так и говорят - принятие риска. Ближайшая аналогия - выходя из дома, мы понимаем, что существует риск, что с нами в пути что-то случится. Но мы, с учётом всех мер предосторожности, принимаем такой риск и идём по делам. А вот в случае глобальной эпидемии, риски, с которыми мы можем столкнуться на улице - слишком высоки, поэтому нам предписано, по возможности, оставаться дома.

Большой сложностью при управлении рисками является определение угроз для бизнеса, уязвимостей. Например, вряд ли кто-то всерьез в прошлом году рассматривал как угрозу всемирную эпидемию какого-то вируса. Поэтому, при первом внедрении процесса можно использовать в качестве угроз те события, которые приводили к убыткам в предыдущие периоды.

Принятие решения о том, как организация поступает с рисками, т.е. как она ими управляет, называется обработкой риска. Методов обработки рисков всего четыре:

1. Распределение (передача) риска. Пример такого метода – заключение договора со страховой компанией, которая при возникновении страхового случая покроет все возникшие убытки.

2. Сохранение (принятие) риска. В этом случае руководство предприятия осознает риски, но в виду отсутствия средств и персонала никак не может повлиять на величину риска, тогда риск просто принимается как данность. Другая причина сохранения риска - если затраты на его снижение превышают величину самого риска. В любом случае, величина остаточного риска должна одобряться/приниматься руководством организации.

3. Модификация (снижение) риска. Чаще всего к критическим системам и процессам, так или иначе, применяется снижение рисков, которое позволит снизить финансовые и репутационные затраты от возникновения инцидентов. Именно такие меры предложены в нашей таблице в графе «Предлагаемые меры по снижению рисков».

4. Предотвращение (избежание) риска. Организация отказывается от всех действий, которые могут сопровождаться риском. Проще говоря, волков бояться – в лес не ходить.

Управление рисками - непрерывный процесс. После применения мер по снижению рисков их нужно снова проанализировать, определить остаточные риски, находятся ли они в приемлемых значениях или нужны дополнительные меры по их снижению.

В качестве основных документов и инструкций по управлению рисками можно использовать:

● ISO 31000:2018 Международный стандарт «Менеджмент риска. Руководство» - базовый рамочный стандарт по управлению рисками независимо от специфики предприятия, в нём описываются самые общие подходы к управлению рисками.

● O‘z DSt ISO/IEC 27005:2013 Государственный стандарт Узбекистана «Информационная технология. Методы обеспечения безопасности. Управление рисками информационной безопасности» - профильный стандарт, содержит более подробные инструкции по управлению рисками применительно к ИТ.

● RH 45-129:2008 Руководящий документ «Страхование информационных рисков. Инструкция по проведению экспертизы (аудита) безопасности информационных систем.»

Для государственных органов будут полезны:

● Документ, изданный ГУП «Центр кибербезопасности», «Требования обеспечения информационной безопасности органов государственного и хозяйственного управления, государственной власти на местах». Сам документ не содержит подробного описания принципов риск-менеджмента, но определяет, что управление рисками должно стоять в основе всех управленческих процессов, быть включено в руководящие документы

● Документ, изданный ГУП «Центр кибербезопасности», - «Методические пособия по разработке политики информационной безопасности на территории Республики Узбекистан». В документе более подробно описывается как политика управления рисками должна быть встроена (имплементирована) в общий производственный процесс и как отражена в политике информационной безопасности предприятия.

Совсем кратко система управления рисками состоит из трёх пунктов:

1. Определить как, когда и кем принимаются важные для организации решения.

2. Учитывать риски при принятии всех управленческих решений.

3. Обеспечить понимание того, как принимаемые решения влияют на риски предприятия.

У компаний, которые постоянно связаны с высокими финансовыми рисками - страховые компании, банки, инвестиционные фонды, управление рисками является чуть ли не основным производственными процессом, там используются сложные методологии. Существуют отдельные специалисты, занимающиеся исключительно вопросами управления рисками. Для более простых случаев управление рисками входит в задачи руководства ключевых подразделений. Но, независимо от размера предприятия, внедрение практики управления рисками возможно только при понимании их важности и вовлеченности высшего руководства.

Не обязательно заполнять таблицы как в приведённом примере. На начальных этапах это может быть менее формализованный процесс. Важно понимание, что только анализ и учёт рисков позволит реализовать проактивное управление - предугадывать и смягчать последствия грядущих проблем.

татья начальника отдела ИБ ООО "IT-TEAM SERVICE" Антона Ракитского вышла в журнале «Управление предприятием», издаваемом

татья начальника отдела ИБ ООО "IT-TEAM SERVICE" Антона Ракитского вышла в журнале «Управление предприятием», издаваемом

гие давно отмечали, что любой поход в любую контору сопровождается снятием копии паспорта. Что потом происходит с этими бумагами? Навести порядок со сбором и обработкой персональных данных призван вновь принятый закон.

гие давно отмечали, что любой поход в любую контору сопровождается снятием копии паспорта. Что потом происходит с этими бумагами? Навести порядок со сбором и обработкой персональных данных призван вновь принятый закон. Статья начальника отдела ИБ ООО "IT-TEAM SERVICE" Антона Ракитского вышла в журнале «Управление предприятием», издаваемом

Статья начальника отдела ИБ ООО "IT-TEAM SERVICE" Антона Ракитского вышла в журнале «Управление предприятием», издаваемом