Краткий обзор ИБ отчетов ISTR и DBIR за 2016 год от ITTS

Специалисты ITTS подготовили краткий обзор основных статистических и аналитических отчетов по информационной безопасности ISTR и DBIR, вышедших в 2016 году.

Специалисты ITTS подготовили краткий обзор основных статистических и аналитических отчетов по информационной безопасности ISTR и DBIR, вышедших в 2016 году.

От ITTS: Статистика в области информационной безопасности - вещь специфичная, мало кто хочет публиковать информацию о взломах своих сетей, утечках данных клиентов, убытках. Но для принятия решений важно понимать масштаб проблем. Тут может помочь или собственная, внутренняя статистика по инцидентам ИБ (очень редко где такая статистика ведется), либо приходится апеллировать к данным признанных авторитетов отрасли. Мы приводим самые впечатляющие, на наш взгляд, данные из отчетов, в скобках даны страницы соответствующих отчетов, на которых приведены указанные факты.

Ежегодно Symantec готовит большой отчет о безопасности и угрозах в интернете (Internet Security Threat Report), который содержит множество статистических и аналитических данных. Полная версия отчета ISTR за 2016 год доступна по ссылке.

- Мобильные устройства становятся всё более привлекательной целью для криминала, который готов тратить бОльшие деньги на взлом таких устройств. Пять из шести всех купленных в 2015 году устройств работают под управлением ОС Android, именно эта ОС является основной целью преступников. При этом успешные атаки продемонстрированы и на iOS даже без джейлбрейка. (стр. 10)

- Производительность современных смартфонов больше, чем у космических кораблей Спейс шаттл. По прогнозу Gartner, количество устройств подключенных к интернету в 2016 году достигнет 6,4 миллиарда (и до 20,8 миллиардов в 2020 году). Интернет вещей (IoT - Internet of Things) уже стал реальностью - современные телевизоры, медиа-плееры и даже некоторые модели автомобилей уже сейчас имеют постоянное подключение к интернету. (стр. 16)

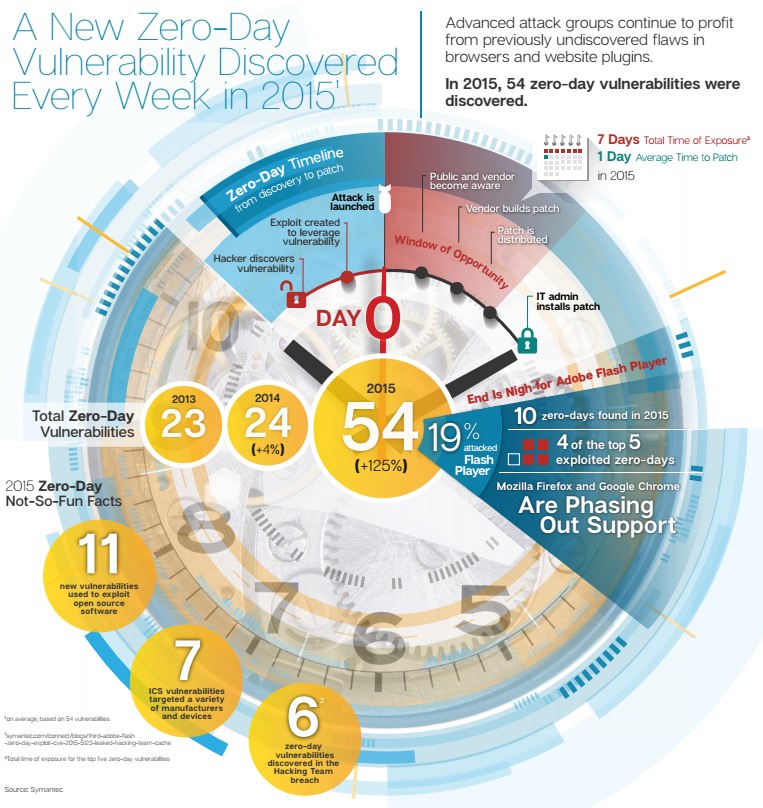

- В течение 2015 года обнаруживалось по одной уязвимости нулевого дня в неделю (стр.39), в Adobe Flash Player в 2015 году обнаружено 10 уязвимостей нулевого дня и проблемой этого приложения озабочены все крупные производители программного обеспечения. В целом в течение года ожидается сокращение, а затем и прекращение поддержки Flash-технологий большинством ПО. (стр. 20)

- До половины (48%) всех случаев утечки персональных данных были связаны с собственными непреднамеренными ошибками персонала организаций, и около 52% утечек связаны с деятельностью злоумышленников. (стр. 55)

- Цены на теневом криминальном рынке составляют до $1000 в день за организацию распределенных атак в обслуживании (DDoS) и до нескольких тысяч долларов за инструменты для эксплуатации уязвимостей нулевого дня. (стр. 57)

- Злоумышленники способны организовывать масштабные DDoS-атаки, требуя выкуп у владельцев ресурсов для её прекращения. Одна из самых масштабных таких атак достигала в пике 602 ГБит/с. (стр. 65)

Статистические и аналитические аспекты утечек данных традиционно освещаются в отчете Verizon Data Breach Investigations Report (DBIR). Полная версия отчета DBIR 2016 доступна по ссылке.

Статистические и аналитические аспекты утечек данных традиционно освещаются в отчете Verizon Data Breach Investigations Report (DBIR). Полная версия отчета DBIR 2016 доступна по ссылке.

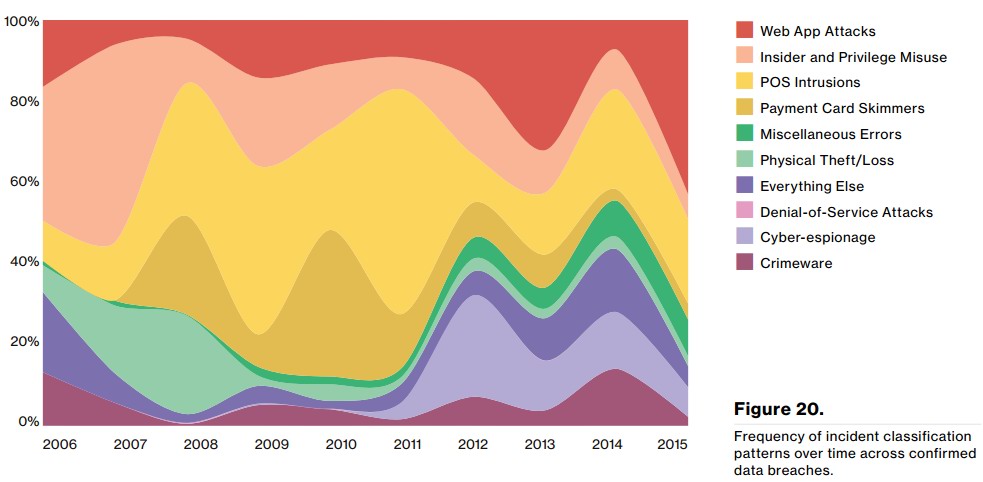

- Подавляющее количество инцидентов безопасности приходится на сектор государственного управления, а среди инцидентов с подтвержденной утечкой данных преобладает финансовый сектор. (стр. 4 и 5)

- Когда это возможно, компрометация (взлом) осуществляется злоумышленниками в течение нескольких минут, а утечка (кража) данных происходит в течение нескольких дней. (стр. 10)

- 63% всех подтвержденных утечек данных связаны со слабыми, украденными паролями или паролями «по-умолчанию». (стр. 20)

- 95% всех утечек данных, связанных с web-приложениями, имели финансовые мотивы. (стр. 28)

- Часто причиной утечек становиться не только действия инсайдеров, но и так называемый эффект TGYFBFTDHRA (That guy you fired but forgot to disable his remote access), когда уволенный сотрудник продолжает пользоваться доступом к информационным системам. БОльшая часть работающих в организациях инсайдеров занимают нижние ступени иерархии. (стр. 35 и 36)

- Данные (носители, ноутбуки) теряются в сто раз чаще, чем крадутся. (стр. 44)